|

I když to největší rušno kolem marketingové kampaně označované jako

Průmysl 4.0 se již pomalu ale jistě uklidňuje, stále se občas v

souvislosti s ní objevují informace, které stojí za povšimnutí.

Některá hojně publikovaná moudra jsou spíše k pousmání, jiná jsou ale

již spíše na pováženou z hlediska odolnosti digitalizovaných systémů a

jejich kybernetické bezpečnosti.

Nedávno byl často publikován nový trend ve strategii Průmyslu 4.0,

kterým je tzv. edge computing. Není přeci nutno, aby veškerá data byla

vždy přenášena někam do cloudu. To je tedy objev - znamená to, že je

opět moderní dělat věci tak, jak se obvykle vždy dělávaly.

Ale vážně, největším rizikem je propagovaný princip, kde jsou

všechna zařízení připojena do ploché struktury průmyslového Internetu

věcí. To je z hlediska kybernetické bezpečnosti docela riskantní,

protože napadení kteréhokoliv prvku může mít dopad na celou

digitalizovanou výrobu. Zde můžeme doporučit právě opačný přístup - a

to vybudovat strukturu komunikujících zařízení jako hierarchickou

stavbu, kde k žádnému zařízení nebude možný přímý přístup z veřejného

Internetu ani z jakéhokoliv koncového zařízení ve vyšší vrstvě.

Vzhledem k obrovskému a neustále rostoucímu počtu nikterak

nezabezpečených zařízení v Internetu věcí si zaděláváme na docela

velké budoucí potíže. I v průmyslu hodně lidí rizika podceňuje. Říkají

nám, že jim nevadí, mají-li ve své vnitřní síti např. chytrý

elektroměr, posílající data někam do veřejné sítě. Každé zařízení,

které je chytré, je také zranitelné. Obvyklý argument interních

odpůrců zabezpečení, který zní „k čemu by někomu naše data byla“ je

natolik hloupý, že ani nestojí za polemiku. Jestliže se vám rizika a

hrozby nezdají příliš důležité, vyhledejte si na webu seznamy

nezabezpečených IoT zařízení, podívejte se na video z volně

přístupných kamer, a možná na problematiku kybernetické bezpečnosti

změníte názor.

Rizikem při napadení některého vašeho zařízení může

být:

Zneužití zařízení k poškození uživatele, v průmyslu to může

být cokoliv od krádeže dat až po narušení nebo i zastavení

výroby. Zneužití zařízení jako přístupového bodu, přes který se lze

dostat do dalších komunikačních struktur. Zneužití výpočetní a komunikační kapacity zařízení k nějakému

prospěchu útočníka

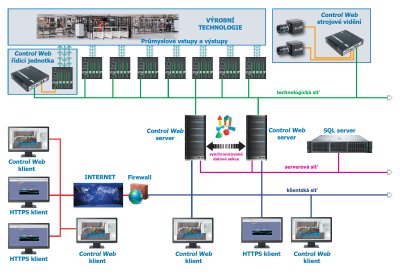

Možnosti systému Control Web při řízení průmyslového

provozu v síti, která je segmentována s ohledem na maximální

bezpečnost proti kybernetickým útokům Tipy pro bezpečnost:

Do vnitřní sítě nesmí být připojeno žádné zařízení bez

schválení zodpovědného pracovníka. Zvažme, jestli opravdu potřebujeme internetové připojení

daného zařízení, jak budeme využívat produkovaná data a jak budeme k

zařízení z vnějšku přistupovat. Pokud již nějaké zařízení potřebujeme připojit, zvažme

důvěryhodnost výrobce i dodavatele, zabezpečení komunikace i

možnosti aktualizací software a záplatování bezpečnostních

děr. Měli bychom mít trvalý přehled o všech chytrých zařízeních ve

své síti. Musíme vědět, jaká data odesílají do vnějšího prostředí a

také kdo má z vnějšího prostředí k našim zařízením přístup. Zablokujme veškerou funkčnost, která není pro naše používání

zařízení nezbytná. Neotevírejme server RDP (Remote Desktop Protocol) do veřejné

sítě (tato služba bude rychle identifikována hledacími roboty a

začnou to na nás přinejmenším masivně zkoušet ...). Omezme rozsah přístupu z vnějšího prostředí prostřednictvím

bezpečných webových portálů, jako je např. HTTPS server systému

Control Web. Bezpečný vzdálený přístup s neomezenou funkčností zajistí

rovněž klientská aplikace systému Control Web s autorizací a

šifrovanou komunikací. V aplikaci lze použít i vícefaktorovou

autorizaci. Sledujme, co zařízení dělají, zdali se nechovají divně a

buďme připravení je případně odpojit a nahradit.

Tipy pro výkon a efektivitu

Efektivitu řešení digitalizace můžeme významně zvýšit

decentralizací zpracování dat, tedy tím to, čemu se v moderní

terminologii říká edge computing. Opravdu není nutno vše posílat do

cloudu nebo do vzdáleného datového centra. Tím nechceme říci, že

cloudové služby v mnoha případech mohou přinášet i úsporu peněz. I tak

ale většina cloudových služeb vznikla na základě snahy poskytovatelů

získat pravidelné plátce prodejem „čehokoliv jako služby“.

Distribuované systémy současně přinášejí i významné bezpečnostní

výhody. Centralizovaná síťová a datová architektura cloudu je velmi

zranitelná vůči výpadkům napájení a útokům včetně nejjednoduššího

DDoS. Distribuovaná struktura na druhé straně rozptyluje ukládání a

zpracování dat do více zařízení. Jednotlivé poruchy už nemohou

zastavit celou síť. V řadě připadů, jako jsou například systémy

strojového vidění a vizuální inspekce, výrobní automaty a robotizovaná

pracoviště atd., ani jiné řešení než decentralizované na segmentované

síti není technicky rozumné.

Na vysoké efektivitě řešení má podíl i skutečnost, že celé

rozvaděče se stovkami průmyslových vstupních a výstupních signálů

jsou připojeny vždy jen jedním ethernetovým kabelem Současná situace zvyšuje důležitost automatizace a digitalizace a

zrychluje rozvoj nástrojů pro tuto oblast. Budujme digitalizační

systémy jako hierarchicky strukturované a decentralizované na

segmentovaných sítích. Získáme vyšší efektivitu a výkon, lepší

kybernetickou bezpečnost a snadnější přehlednost a možnosti dalšího

rozvoje.

Článek tak, jak

vyšel v magazínu Control Engineering je v PDF podobě zde: CE_0321_Moravske.pdf. Článek tak, jak

vyšel v magazínu Control Engineering je v PDF podobě zde: CE_0321_Moravske.pdf.

Roman Cagaš

|